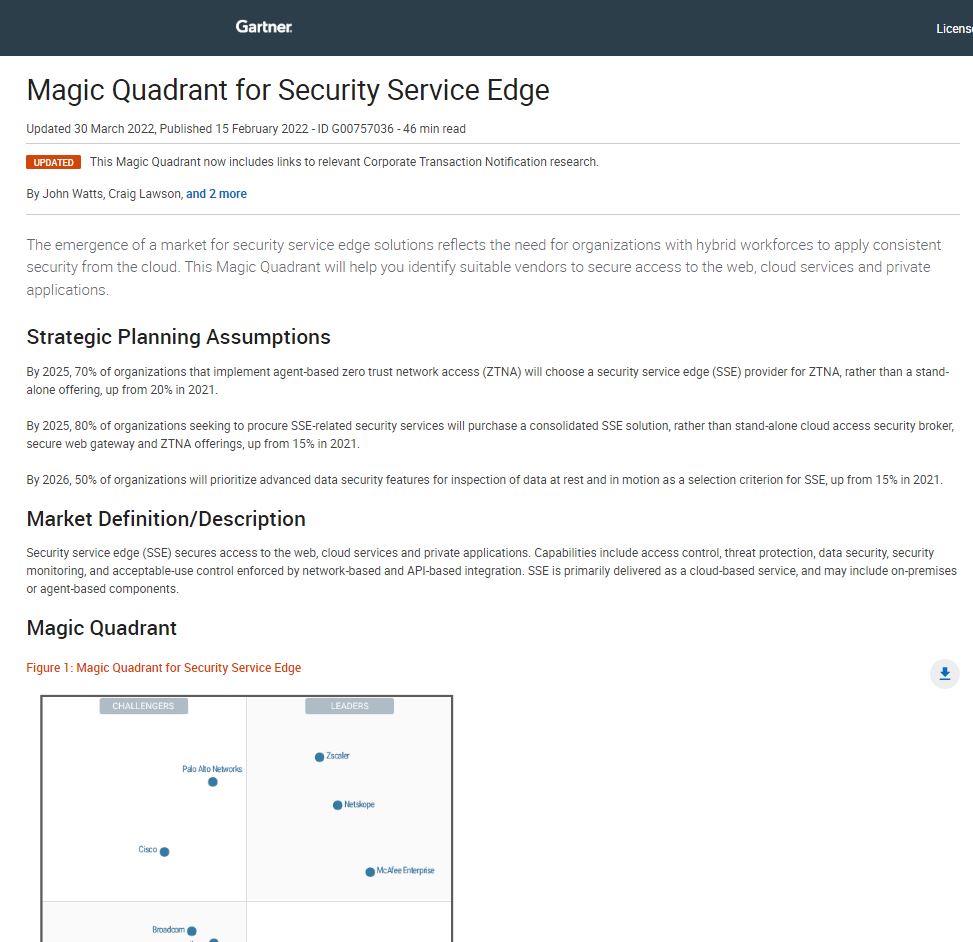

2022 Gartner® Capacidades críticas para el servicio de seguridad Edge

Lookout SSE se situó entre los tres primeros en los cuatro casos de uso. El informe Gartner Critical Capabilities for Security Service Edge (SSE), un complemento del Cuadrante Mágico de Gartner, es un análisis comparativo que puntúa los productos o servicios en función de un conjunto de diferenciadores críticos identificados por Gartner que toda empresa